Autors:

Frank Hunt

Radīšanas Datums:

20 Martā 2021

Atjaunināšanas Datums:

27 Jūnijs 2024

Saturs

Kali Linux var izmantot daudzām lietām, taču tas, iespējams, ir vislabāk pazīstams ar spēju iekļūt vai "uzlauzt" tādos tīklos kā WPA un WPA2. Ir simtiem Windows lietojumprogrammu, kas apgalvo, ka uzlauž WPA; nelietojiet to! Tie ir tikai krāpniecība, ko profesionāli hakeri izmanto, lai uzlauztu iesācēju vai topošos hakerus. Ir tikai viens veids, kā hakeri var iekļūt jūsu tīklā, proti, ar Linux OS, bezvadu karti ar monitora režīmu un aircrack-ng vai tamlīdzīgi. Ņemiet vērā arī to, ka, pat izmantojot šos utilītus, Wi-Fi uzlaušana nav paredzēta iesācējiem. Nepieciešamas pamatzināšanas par WPA autentifikācijas darbību un zināma Kali Linux un tās rīku pārzināšana, tāpēc hakeris, kurš piekļūst jūsu tīklam, iespējams, nebūs iesācējs!

Lai soli

Sāciet Kali Linux un piesakieties, vēlams kā root.

Sāciet Kali Linux un piesakieties, vēlams kā root. Pievienojiet injekcijām saderīgu bezvadu adapteri (ja vien jūsu datora karte to neatbalsta).

Pievienojiet injekcijām saderīgu bezvadu adapteri (ja vien jūsu datora karte to neatbalsta). Izslēdziet visus bezvadu tīklus. Atveriet termināli un ierakstiet airmon-ng. Tiks uzskaitītas visas bezvadu kartes, kas atbalsta monitora (un bezinjekcijas) režīmu.

Izslēdziet visus bezvadu tīklus. Atveriet termināli un ierakstiet airmon-ng. Tiks uzskaitītas visas bezvadu kartes, kas atbalsta monitora (un bezinjekcijas) režīmu. - Ja kartes netiek parādītas, atvienojiet un atkal pievienojiet karti un pārbaudiet, vai tā atbalsta monitora režīmu. Jūs varat pārbaudīt, vai karte atbalsta monitora režīmu, ierakstot ifconfig citā terminālī - ja karte ir norādīta ifconfig, bet nav airmon-ng, karte to neatbalsta.

Ierakstiet "airmon-ng start", kam seko bezvadu kartes interfeiss. Piemēram, ja jūsu karti sauc par wlan0, ierakstiet: airmon-ng sākums wlan0.

Ierakstiet "airmon-ng start", kam seko bezvadu kartes interfeiss. Piemēram, ja jūsu karti sauc par wlan0, ierakstiet: airmon-ng sākums wlan0. - Ziņojums "(iespējots monitora režīms)" nozīmē, ka karte ir veiksmīgi ievietota monitora režīmā. Pierakstiet jaunā monitora interfeisa nosaukumu mon0.

Tips airodump-ng kam seko jaunā monitora interfeisa nosaukums. Monitora saskarne ir iespējama mon0.

Tips airodump-ng kam seko jaunā monitora interfeisa nosaukums. Monitora saskarne ir iespējama mon0.  Skatiet Airodump rezultātus. Tagad tajā tiks parādīts visu bezvadu tīklu saraksts jūsu apkārtnē, kā arī daudz noderīgas informācijas par tiem. Atrodiet savu tīklu vai tīklu, kuram esat pilnvarots veikt iespiešanās pārbaudi. Kad esat atklājis savu tīklu pastāvīgi apdzīvotajā sarakstā, nospiediet Ctrl+C. lai apturētu procesu. Pierakstiet mērķa tīkla kanālu.

Skatiet Airodump rezultātus. Tagad tajā tiks parādīts visu bezvadu tīklu saraksts jūsu apkārtnē, kā arī daudz noderīgas informācijas par tiem. Atrodiet savu tīklu vai tīklu, kuram esat pilnvarots veikt iespiešanās pārbaudi. Kad esat atklājis savu tīklu pastāvīgi apdzīvotajā sarakstā, nospiediet Ctrl+C. lai apturētu procesu. Pierakstiet mērķa tīkla kanālu.  Kopējiet mērķa tīkla BSSID. Tagad ierakstiet šo komandu: airodump-ng -c [kanāls] --bssid [bssid] -w / root / darbvirsma / [monitora saskarne]

Kopējiet mērķa tīkla BSSID. Tagad ierakstiet šo komandu: airodump-ng -c [kanāls] --bssid [bssid] -w / root / darbvirsma / [monitora saskarne]- Nomainiet [channel] ar mērķa tīkla kanālu. Ielīmējiet tīkla BSSID vietā, kur atrodas [bssid], un aizstājiet [monitora interfeiss] ar monitora saskarnes nosaukumu (mon0).

- Pilnīgai komandai vajadzētu izskatīties šādi: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Pagaidi. Airodump tagad jāpārbauda tikai mērķa tīkls, lai mēs varētu uzzināt precīzāku informāciju par to. Tas, ko mēs patiesībā darām, gaida ierīces (atkārtotu) savienojumu ar tīklu, liekot maršrutētājam nosūtīt četrvirzienu rokasspiedienu, kas nepieciešams paroles uzlaušanai.

Pagaidi. Airodump tagad jāpārbauda tikai mērķa tīkls, lai mēs varētu uzzināt precīzāku informāciju par to. Tas, ko mēs patiesībā darām, gaida ierīces (atkārtotu) savienojumu ar tīklu, liekot maršrutētājam nosūtīt četrvirzienu rokasspiedienu, kas nepieciešams paroles uzlaušanai. - Četri faili parādīsies arī uz jūsu darbvirsmas; Šeit rokasspiediens tiek saglabāts, kad tas ir uzņemts, tāpēc tos neizdzēsiet! Bet mēs īsti negaidīsim ierīces savienojumu. Nē, nepacietīgie hakeri to nedara.

- Lai paātrinātu procesu, mēs faktiski izmantosim vēl vienu atdzist rīku, kas nāk ar aircrack komplektu, ko sauc par aireplay-ng. Tā vietā, lai gaidītu ierīces savienojumu, hakeri izmanto šo rīku, lai piespiestu ierīci no jauna izveidot savienojumu, nosūtot uz ierīci deauthentication (deauth) paketes, liekot domāt, ka tas ir jauns savienojums ar maršrutētāju. Protams, lai šis rīks darbotos, vispirms ir jāpieslēdz kāds cits tīklam, tāpēc skatieties airodump-ng un gaidiet klienta ierašanos. Tas var aizņemt ilgu laiku vai tikai mirkli, pirms pirmais sevi pasniedz. Ja neviens neparādās pēc ilgas gaidīšanas, tīkls var būt nedarbojies vai esat pārāk tālu no tīkla.

Palaidiet airodump-ng un atveriet otru termināli. Šajā terminālā ierakstiet šādu komandu: aireplay-ng –0 2 –a [maršrutētāja bssid] –c [klienta bssid] mon0.

Palaidiet airodump-ng un atveriet otru termināli. Šajā terminālā ierakstiet šādu komandu: aireplay-ng –0 2 –a [maršrutētāja bssid] –c [klienta bssid] mon0. - –0 ir īsceļš nāves režīmam, un 2 ir nosūtāmo nāves paku skaits.

- -a norāda piekļuves punkta (maršrutētāja) bssid; aizstājiet [router bssid] ar mērķa tīkla BSSID, piemēram, 00: 14: BF: E0: E8: D5.

- -c norāda BSSID klientus. Aizstāt [klienta bssid] ar pievienotā klienta BSSID; tas ir norādīts sadaļā "STACIJA".

- Un mon0, protams, nozīmē tikai šī displeja saskarni; mainiet to, ja jums ir atšķirīgs.

- Pilnīgs uzdevums izskatās šādi: gaisa spēle-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 pirmdiena.

Nospiediet ↵ Ievadiet. Jūs redzat, kā aireplay-ng piegādā pakas, un pēc dažiem mirkļiem jums vajadzētu redzēt šo ziņojumu uz airodump-ng loga! Tas nozīmē, ka rokasspiediens ir reģistrēts un parole vienā vai otrā formā ir hakera rokās.

Nospiediet ↵ Ievadiet. Jūs redzat, kā aireplay-ng piegādā pakas, un pēc dažiem mirkļiem jums vajadzētu redzēt šo ziņojumu uz airodump-ng loga! Tas nozīmē, ka rokasspiediens ir reģistrēts un parole vienā vai otrā formā ir hakera rokās. - Jūs varat aizvērt logu aireplay-ng un noklikšķināt Ctrl+C. airodump-ng terminālī, lai pārtrauktu tīkla uzraudzību, taču vēl nedariet to, ja jums vēlāk būs nepieciešama kāda informācija.

- No šī brīža process ir pilnībā starp datoru un šiem četriem darbvirsmas failiem. No tiem .cap ir īpaši svarīgs.

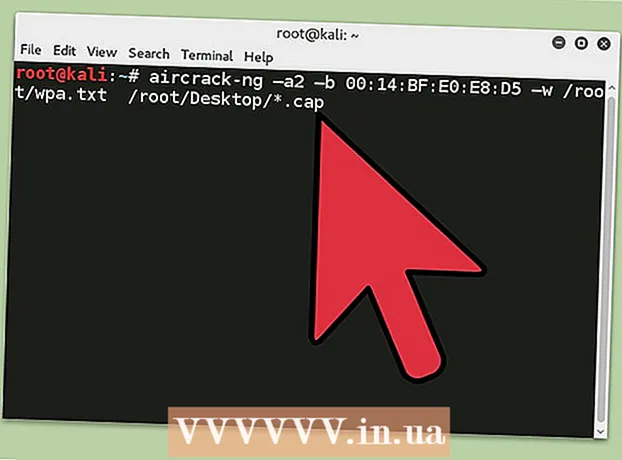

Atveriet jaunu termināli. Ierakstiet komandu: aircrack-ng -a2 -b [router bssid] -w [ceļš uz vārdu sarakstu] / root / Desktop/*.cap

Atveriet jaunu termināli. Ierakstiet komandu: aircrack-ng -a2 -b [router bssid] -w [ceļš uz vārdu sarakstu] / root / Desktop/*.cap- -a rokasspiediena uzlaušanai izmanto aircrack metodi, metode 2 = WPA.

- -b nozīmē BSSID; aizstājiet [router bssid] ar mērķa maršrutētāja BSSID, piemēram, 00: 14: BF: E0: E8: D5.

- -w apzīmē glosāriju; aizstājiet [ceļš uz vārdu sarakstu] ar ceļu uz lejupielādēto vārdu sarakstu. Piemēram, saknes mapē jums ir "wpa.txt". Tādējādi "/ root / Desktop / *".

- .cap ir ceļš uz .cap failu ar paroli; zvaigznīte ( *) ir aizstājējzīme Linux, un, pieņemot, ka uz darbvirsmas nav citu .cap failu, tam vajadzētu darboties labi.

- Pilnīgs uzdevums izskatās šādi: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Pagaidiet aircrack-ng, lai sāktu paroles uzlaušanas procesu. Tomēr paroli uzlauzīs tikai tad, ja parole būs jūsu atlasītajā vārdnīcā. Dažreiz tas tā nav. Ja tā, tad jūs varat apsveikt īpašnieku par viņa necaurlaidīgo tīklu, protams, tikai pēc tam, kad esat izmēģinājis katru vārdu sarakstu, kuru kāds hakeris varētu izmantot vai izveidot!

Brīdinājumi

- Ielaušanās kāda Wi-Fi tīklā bez atļaujas lielākajā daļā valstu tiek uzskatīta par nelikumīgu rīcību vai noziegumu. Šī apmācība ir paredzēta iespiešanās testa veikšanai (uzlaušana, lai padarītu tīklu drošāku), kā arī sava testa tīkla un maršrutētāja izmantošanai.

Nepieciešamība

- Veiksmīga Kali Linux instalēšana (ko jūs, iespējams, jau esat izdarījis).

- Bezvadu adapteris, kas piemērots injekcijas / monitora režīmam

- Vārdnīca, lai mēģinātu "uzlauzt" rokasspiediena paroli, kad tā ir izdarīta