Saturs

- Soļi

- 1. daļa no 4: Sagatavojieties Wi-Fi uzlaušanai

- 2. daļa no 4: uzlauzt Wi-Fi

- 3. daļa no 4: Izmantojiet Aircrack-Ng datoros, kas nav GPU

- 4. daļa no 4: izmantojiet Deauth uzbrukumus, lai piespiestu rokasspiedienu

- Padomi

- Brīdinājumi

Šis raksts parādīs, kā uzlauzt WPA vai WPA2 tīkla paroli, izmantojot Kali Linux.

Soļi

1. daļa no 4: Sagatavojieties Wi-Fi uzlaušanai

1 Iepazīstieties ar likumīgas Wi-Fi uzlaušanas noteikumiem. Lielākajā daļā valstu WPA vai WPA2 tīkla uzlaušana ir pieļaujama tikai tad, ja tīkls pieder jums vai kādam, kurš jums ir devis atļauju uzlauzt.

1 Iepazīstieties ar likumīgas Wi-Fi uzlaušanas noteikumiem. Lielākajā daļā valstu WPA vai WPA2 tīkla uzlaušana ir pieļaujama tikai tad, ja tīkls pieder jums vai kādam, kurš jums ir devis atļauju uzlauzt. - Uzlaušanas tīkli, kas neatbilst iepriekš minētajiem kritērijiem, ir nelikumīgi un var būt noziedzīgs nodarījums.

2 Lejupielādējiet Kali Linux diska attēlu. Kali Linux ir vispiemērotākais rīks WPA un WPA2 uzlaušanai. Kali Linux instalācijas attēlu (ISO) var lejupielādēt, veicot šādas darbības:

2 Lejupielādējiet Kali Linux diska attēlu. Kali Linux ir vispiemērotākais rīks WPA un WPA2 uzlaušanai. Kali Linux instalācijas attēlu (ISO) var lejupielādēt, veicot šādas darbības: - Datora pārlūkprogrammā dodieties uz vietni https://www.kali.org/downloads/.

- Nospiediet HTTP blakus Kali versijai, kuru vēlaties izmantot.

- Pagaidiet, līdz lejupielāde tiks pabeigta.

3 Ievietojiet USB zibatmiņu savā datorā. Lai to izdarītu, jums ir nepieciešams vismaz 4 gigabaitu USB zibatmiņas disks.

3 Ievietojiet USB zibatmiņu savā datorā. Lai to izdarītu, jums ir nepieciešams vismaz 4 gigabaitu USB zibatmiņas disks.  4 Padariet USB zibatmiņas disku sāknējamu. Tas ir nepieciešams, lai instalēšanas vietā izmantotu USB zibatmiņu.

4 Padariet USB zibatmiņas disku sāknējamu. Tas ir nepieciešams, lai instalēšanas vietā izmantotu USB zibatmiņu. - Šai darbībai varat izmantot arī Mac.

5 Pārvietojiet Kali Linux ISO failu uz savu USB zibatmiņu. Atveriet USB zibatmiņas disku un pēc tam velciet lejupielādēto Kali Linux ISO failu uz diska logu.

5 Pārvietojiet Kali Linux ISO failu uz savu USB zibatmiņu. Atveriet USB zibatmiņas disku un pēc tam velciet lejupielādēto Kali Linux ISO failu uz diska logu. - Kad pārsūtīšanas process ir pabeigts, neatvienojiet USB atmiņas ierīci no datora.

6 Instalējiet Kali Linux. Lai datorā instalētu Kali Linux, rīkojieties šādi:

6 Instalējiet Kali Linux. Lai datorā instalētu Kali Linux, rīkojieties šādi: - Restartējiet Windows datoru.

- Atveriet BIOS izvēlni.

- Konfigurējiet datoru, lai sāktu darbu no USB zibatmiņas diska. Lai to izdarītu, atrodiet sadaļu Sāknēšanas opcijas, atlasiet USB diska nosaukumu un pārvietojiet to uz saraksta augšdaļu.

- Saglabājiet un izejiet un pēc tam pagaidiet, līdz parādīsies Kali Linux instalācijas logs (iespējams, dators būs jārestartē vēlreiz).

- Izpildiet norādījumus, lai instalētu Kali Linux.

7 Pērciet Wi-Fi adapteri, kas atbalsta uzraudzības režīmu. Wi-Fi adapterus var atrast tiešsaistes vai datoru aparatūras veikalos. Wi-Fi adapterim ir jāatbalsta uzraudzības režīms (RFMON), pretējā gadījumā jūs nevarēsit uzlauzt tīklu.

7 Pērciet Wi-Fi adapteri, kas atbalsta uzraudzības režīmu. Wi-Fi adapterus var atrast tiešsaistes vai datoru aparatūras veikalos. Wi-Fi adapterim ir jāatbalsta uzraudzības režīms (RFMON), pretējā gadījumā jūs nevarēsit uzlauzt tīklu. - Daudzos datoros ir iebūvēti RFMON Wi-Fi adapteri, tāpēc pirms iegādes noteikti izmēģiniet pirmās četras darbības nākamajā sadaļā.

- Ja izmantojat Kali Linux virtuālajā mašīnā, jums būs nepieciešams Wi-Fi adapteris neatkarīgi no datora kartes.

8 Piesakieties Kali Linux kā root. Ievadiet savu lietotājvārdu un paroli, lai pieteiktos.

8 Piesakieties Kali Linux kā root. Ievadiet savu lietotājvārdu un paroli, lai pieteiktos. - Datorurķēšanas procedūras laikā jums vienmēr jābūt saknes kontā.

9 Pievienojiet savu Wi-Fi adapteri savam Kali Linux datoram. Pēc brīža karte sāks lejupielādēt un instalēt draiverus. Kad tiek prasīts, izpildiet ekrānā redzamos norādījumus, lai pabeigtu iestatīšanu. Pabeidzot šo darbību, jūs varat sākt uzlauzt izvēlēto tīklu.

9 Pievienojiet savu Wi-Fi adapteri savam Kali Linux datoram. Pēc brīža karte sāks lejupielādēt un instalēt draiverus. Kad tiek prasīts, izpildiet ekrānā redzamos norādījumus, lai pabeigtu iestatīšanu. Pabeidzot šo darbību, jūs varat sākt uzlauzt izvēlēto tīklu. - Ja karte jau ir konfigurēta datorā, tā joprojām būs jākonfigurē Kali Linux, atkārtoti izveidojot savienojumu.

- Parasti tās konfigurēšanai pietiks, vienkārši pievienojot karti datoram.

2. daļa no 4: uzlauzt Wi-Fi

1 Atveriet termināli savā Kali Linux mašīnā. Atrodiet un noklikšķiniet uz lietojumprogrammas Terminal ikonas, kas atgādina melnu kvadrātu ar baltām "> _" zīmēm.

1 Atveriet termināli savā Kali Linux mašīnā. Atrodiet un noklikšķiniet uz lietojumprogrammas Terminal ikonas, kas atgādina melnu kvadrātu ar baltām "> _" zīmēm. - Vai vienkārši noklikšķiniet Alt+Ctrl+Tlai atvērtu termināli.

2 Ievadiet komandu Aircrack-ng install. Ievadiet šādu komandu un noklikšķiniet uz Ievadiet:

2 Ievadiet komandu Aircrack-ng install. Ievadiet šādu komandu un noklikšķiniet uz Ievadiet: sudo apt-get install aircrack-ng

3 Kad tiek prasīts, ievadiet paroli. Ievadiet savu paroli, lai pieteiktos datorā, un noklikšķiniet uz Ievadiet... Tas dos root tiesības visām komandām, kas tiek izpildītas terminālī.

3 Kad tiek prasīts, ievadiet paroli. Ievadiet savu paroli, lai pieteiktos datorā, un noklikšķiniet uz Ievadiet... Tas dos root tiesības visām komandām, kas tiek izpildītas terminālī. - Ja atverat citu termināļa logu (kas tiks aplūkots vēlāk rakstā), jums būs jāizpilda komandas ar prefiksu sudo un / vai atkārtoti ievadiet paroli.

4 Instalējiet Aircrack-ng. Kad tiek prasīts, noklikšķiniet uz Y, un pēc tam pagaidiet, līdz programma pabeidz instalēšanu.

4 Instalējiet Aircrack-ng. Kad tiek prasīts, noklikšķiniet uz Y, un pēc tam pagaidiet, līdz programma pabeidz instalēšanu.  5 Iespējot gaisa plūsmu. Ievadiet šādu komandu un noklikšķiniet uz Ievadiet.

5 Iespējot gaisa plūsmu. Ievadiet šādu komandu un noklikšķiniet uz Ievadiet. gaisa padeve

6 Atrodiet uzraudzības sistēmas nosaukumu. Jūs to atradīsit slejā "Interfeiss".

6 Atrodiet uzraudzības sistēmas nosaukumu. Jūs to atradīsit slejā "Interfeiss". - Ja jūs uzlauzat savu tīklu, tam vajadzētu būt nosaukumam "wlan0".

- Ja neredzat uzraudzības sistēmas nosaukumu, jūsu Wi-Fi adapteris neatbalsta uzraudzības režīmu.

7 Sāciet uzraudzīt savu tīklu. Lai to izdarītu, ievadiet šādu komandu un nospiediet Ievadiet:

7 Sāciet uzraudzīt savu tīklu. Lai to izdarītu, ievadiet šādu komandu un nospiediet Ievadiet: airmon-ng start wlan0

- Aizstājiet "wlan0" ar mērķa tīkla nosaukumu, ja tam ir cits nosaukums.

8 Iespējojiet monitora režīma saskarni. Ievadiet šādu komandu:

8 Iespējojiet monitora režīma saskarni. Ievadiet šādu komandu: iwconfig

9 Pārtrauciet visus procesus, kuros rodas kļūdas. Dažos gadījumos Wi-Fi adapteris var būt pretrunā ar datorā esošajiem pakalpojumiem. Pabeidziet šos procesus, ievadot šādu komandu:

9 Pārtrauciet visus procesus, kuros rodas kļūdas. Dažos gadījumos Wi-Fi adapteris var būt pretrunā ar datorā esošajiem pakalpojumiem. Pabeidziet šos procesus, ievadot šādu komandu: airmon-ng pārbaude nogalināt

10 Pārskatiet uzraudzības saskarnes nosaukumu. Parasti tā nosaukums būs "mon0" vai "wlan0mon".

10 Pārskatiet uzraudzības saskarnes nosaukumu. Parasti tā nosaukums būs "mon0" vai "wlan0mon".  11 Uzdodiet datoram klausīties visus blakus esošos maršrutētājus. Lai iegūtu visu diapazonā esošo maršrutētāju sarakstu, ievadiet šādu komandu:

11 Uzdodiet datoram klausīties visus blakus esošos maršrutētājus. Lai iegūtu visu diapazonā esošo maršrutētāju sarakstu, ievadiet šādu komandu: airodump-ng mon0

- Aizstājiet “mon0” ar pārraudzības saskarnes nosaukumu no iepriekšējās darbības.

12 Atrodiet maršrutētāju, kuru vēlaties uzlauzt. Katras teksta rindiņas beigās jūs redzēsit nosaukumu. Atrodiet nosaukumu, kas pieder tīklam, kuru vēlaties uzlauzt.

12 Atrodiet maršrutētāju, kuru vēlaties uzlauzt. Katras teksta rindiņas beigās jūs redzēsit nosaukumu. Atrodiet nosaukumu, kas pieder tīklam, kuru vēlaties uzlauzt.  13 Pārliecinieties, vai maršrutētājs izmanto WPA vai WPA2 drošību. Ja redzat “WPA” vai “WPA2” tieši pa kreisi no tīkla nosaukuma, lasiet tālāk. Pretējā gadījumā tīkla uzlaušana nedarbosies.

13 Pārliecinieties, vai maršrutētājs izmanto WPA vai WPA2 drošību. Ja redzat “WPA” vai “WPA2” tieši pa kreisi no tīkla nosaukuma, lasiet tālāk. Pretējā gadījumā tīkla uzlaušana nedarbosies.  14 Pierakstiet maršrutētāja MAC adresi un kanāla numuru. Šī informācija ir pa kreisi no tīkla nosaukuma:

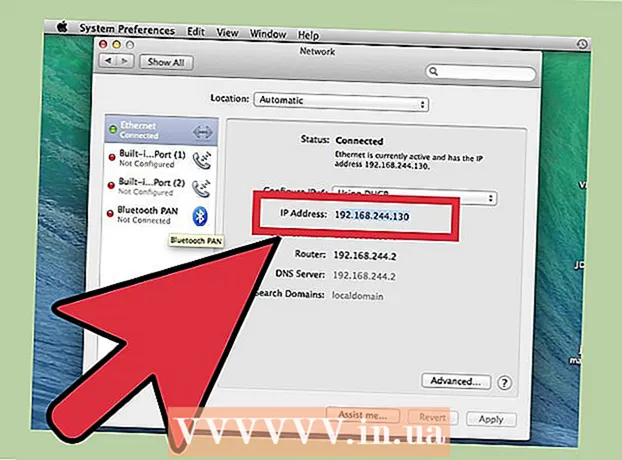

14 Pierakstiet maršrutētāja MAC adresi un kanāla numuru. Šī informācija ir pa kreisi no tīkla nosaukuma: - MAC adrese ir skaitļu virkne maršrutētāja rindas kreisajā malā.

- Kanāls ir skaitlis (piemēram, 0, 1, 2 utt.) Pa kreisi no WPA vai WPA2 taga.

15 Uzraugiet izvēlēto tīklu, lai saņemtu rokasspiedienu. Rokas spiediens notiek, kad ierīce izveido savienojumu ar tīklu (piemēram, kad dators izveido savienojumu ar maršrutētāju). Ievadiet šādu kodu, pārliecinoties, ka nepieciešamie komandu komponenti ir aizstāti ar jūsu tīkla datiem:

15 Uzraugiet izvēlēto tīklu, lai saņemtu rokasspiedienu. Rokas spiediens notiek, kad ierīce izveido savienojumu ar tīklu (piemēram, kad dators izveido savienojumu ar maršrutētāju). Ievadiet šādu kodu, pārliecinoties, ka nepieciešamie komandu komponenti ir aizstāti ar jūsu tīkla datiem: airodump -ng -c kanāls -bssid MAC -w / root / Desktop / mon0

- Aizstājiet “kanālu” ar kanāla numuru, kuru atradāt iepriekšējā darbībā.

- Aizstājiet “MAC” ar MAC adresi, kuru atradāt iepriekšējā darbībā.

- Atcerieties "mon0" aizstāt ar interfeisa nosaukumu.

- Adreses piemērs:

airodump -ng -c 3 -bssid 1C: 1C: 1E: C1: AB: C1 -w / root / Desktop / wlan0mon

16 Pagaidiet, līdz parādās rokasspiediens. Tiklīdz ekrāna augšējā labajā stūrī redzat rindiņu ar atzīmi "WPA rokasspiediens:", kam seko MAC adrese, varat turpināt uzlaušanu.

16 Pagaidiet, līdz parādās rokasspiediens. Tiklīdz ekrāna augšējā labajā stūrī redzat rindiņu ar atzīmi "WPA rokasspiediens:", kam seko MAC adrese, varat turpināt uzlaušanu. - Ja nevēlaties gaidīt, varat piespiest rokasspiedienu, izmantojot deauth uzbrukumu.

17 Izejiet no airodump-ng un atveriet darbvirsmu. Klikšķiniet uz Ctrl+Clai izietu, un pēc tam datora darbvirsmā atrodiet failu ".cap".

17 Izejiet no airodump-ng un atveriet darbvirsmu. Klikšķiniet uz Ctrl+Clai izietu, un pēc tam datora darbvirsmā atrodiet failu ".cap".  18 Pārdēvējiet failu ". Vāciņš". Lai gan tas nav nepieciešams, tas atvieglos turpmāko darbu. Ievadiet šādu komandu, lai mainītu nosaukumu, aizstājot "name" ar jebkuru faila nosaukumu:

18 Pārdēvējiet failu ". Vāciņš". Lai gan tas nav nepieciešams, tas atvieglos turpmāko darbu. Ievadiet šādu komandu, lai mainītu nosaukumu, aizstājot "name" ar jebkuru faila nosaukumu: mv ./-01.cap nosaukums.cap

- Ja faila “.cap” nosaukums nav “-01.cap”, aizstājiet “-01.cap” ar “.cap” faila nosaukumu.

19 Pārvērst failu ".Cap" uz ".hccapx" formātu. To var izdarīt, izmantojot Kali Linux pārveidotāju. Ievadiet šādu komandu, noteikti aizstājot “name” ar faila nosaukumu:

19 Pārvērst failu ".Cap" uz ".hccapx" formātu. To var izdarīt, izmantojot Kali Linux pārveidotāju. Ievadiet šādu komandu, noteikti aizstājot “name” ar faila nosaukumu: cap2hccapx.bin name.cap name.hccapx

- Varat arī doties uz vietni https://hashcat.net/cap2hccapx/ un augšupielādēt .cap failu pārveidotājā, noklikšķinot uz Pārlūkot un atlasot savu failu.Pēc faila lejupielādes noklikšķiniet uz “Konvertēt”, lai to pārvērstu, un pēc tam vēlreiz lejupielādējiet to savā darbvirsmā.

20 Instalējiet naive-hashcat. Šis ir pakalpojums, kuru izmantosit, lai uzlauztu paroli. Ievadiet šādas komandas secībā:

20 Instalējiet naive-hashcat. Šis ir pakalpojums, kuru izmantosit, lai uzlauztu paroli. Ievadiet šādas komandas secībā: sudo git klons https://github.com/brannondorsey/naive-hashcat cd naive-hashcat curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/ rockyou.txt

- Ja jūsu datoram nav GPU, jums jāizmanto aircrack-ng.

21 Palaist naivi-hashcat. Kad instalēšana ir pabeigta, ievadiet šādu komandu (noteikti aizstājiet visas atsauces uz "name" ar ".cap" faila nosaukumu):

21 Palaist naivi-hashcat. Kad instalēšana ir pabeigta, ievadiet šādu komandu (noteikti aizstājiet visas atsauces uz "name" ar ".cap" faila nosaukumu): HASH_FILE = name.hccapx POT_FILE = name.pot HASH_TYPE = 2500 ./naive-hashcat.sh

22 Pagaidiet, līdz tiek uzlauzta tīkla parole. Kad esat uzlauzis paroli, tās virkne tiks pievienota failam "name.pot", kas atrodas direktorijā "naive-hashcat". Vārds vai frāze aiz pēdējās kolonnas šajā rindā būs parole.

22 Pagaidiet, līdz tiek uzlauzta tīkla parole. Kad esat uzlauzis paroli, tās virkne tiks pievienota failam "name.pot", kas atrodas direktorijā "naive-hashcat". Vārds vai frāze aiz pēdējās kolonnas šajā rindā būs parole. - Paroles uzlaušana var ilgt no vairākām stundām līdz vairākiem mēnešiem.

3. daļa no 4: Izmantojiet Aircrack-Ng datoros, kas nav GPU

1 Lejupielādējiet vārdnīcas failu. Visbiežāk izmantotais vārdnīcas fails ir "Rock You". Lejupielādējiet to, ievadot šādu komandu:

1 Lejupielādējiet vārdnīcas failu. Visbiežāk izmantotais vārdnīcas fails ir "Rock You". Lejupielādējiet to, ievadot šādu komandu: curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- Ņemiet vērā, ka aircrack-ng nevarēs uzlauzt WPA vai WPA2 paroli, ja parole nav iekļauta vārdu sarakstā.

2 Pasakiet aircrack-ng, lai sāk uzlauzt paroli. Ievadiet šādu komandu, iekļaujot nepieciešamo tīkla informāciju:

2 Pasakiet aircrack-ng, lai sāk uzlauzt paroli. Ievadiet šādu komandu, iekļaujot nepieciešamo tīkla informāciju: aircrack -ng -a2 -b MAC -w rockyou.txt name.cap

- Ja WPA2 tīkla vietā jūs uzlaužat WPA tīklu, nomainiet “-a2” ar -a.

- Nomainiet “MAC” ar MAC adresi, kuru atradāt iepriekšējā sadaļā.

- Aizstājiet vārdu "nosaukums" ar faila ".cap" nosaukumu.

3 Pagaidiet, līdz terminālis parādīs rezultātus. Ja redzat virsrakstu "ATSLĒGTS!" (Atrasta atslēga), tāpēc aircrack-ng atrada paroli. Parole tiks parādīta iekavās pa labi no virsraksta “KEY FOUND!”.

3 Pagaidiet, līdz terminālis parādīs rezultātus. Ja redzat virsrakstu "ATSLĒGTS!" (Atrasta atslēga), tāpēc aircrack-ng atrada paroli. Parole tiks parādīta iekavās pa labi no virsraksta “KEY FOUND!”.

4. daļa no 4: izmantojiet Deauth uzbrukumus, lai piespiestu rokasspiedienu

- 1 Uzziniet, ko dara deauth uzbrukums. Deauth uzbrukumi nosūta ļaunprātīgas deautentifikācijas paketes uz maršrutētāju, kuru jūs uzlaužat, kā rezultātā internets kļūst bezsaistē un tiek lūgts lietotājam pieteikties vēlreiz. Kad lietotājs ir pieteicies, jūs pārtverat rokasspiedienu.

2 Izsekojiet savam tīklam. Ievadiet šādu komandu, norādot, kur jums nepieciešama informācija par tīklu:

2 Izsekojiet savam tīklam. Ievadiet šādu komandu, norādot, kur jums nepieciešama informācija par tīklu: airodump -ng -c kanāls -bssid MAC

- Piemēram:

airodump -ng -c 1 -bssid 9C: 5C: 8E: C9: AB: C0

- Piemēram:

3 Pagaidiet, kamēr kāds izveidos savienojumu ar tīklu. Kad esat redzējuši divas MAC adreses blakus (un blakus tām ir teksta virkne ar ražotāja nosaukumu), varat turpināt.

3 Pagaidiet, kamēr kāds izveidos savienojumu ar tīklu. Kad esat redzējuši divas MAC adreses blakus (un blakus tām ir teksta virkne ar ražotāja nosaukumu), varat turpināt. - Tas norāda, ka klients (piemēram, dators) tagad ir pievienots tīklam.

4 Atveriet jaunu termināļa logu. Lai to izdarītu, varat vienkārši nospiest Alt+Ctrl+T... Pārliecinieties, vai fona termināļa logā joprojām darbojas airodump-ng.

4 Atveriet jaunu termināļa logu. Lai to izdarītu, varat vienkārši nospiest Alt+Ctrl+T... Pārliecinieties, vai fona termināļa logā joprojām darbojas airodump-ng.  5 Iesniedziet deauth paketes. Ievadiet šādu komandu, aizstājot tīkla informāciju:

5 Iesniedziet deauth paketes. Ievadiet šādu komandu, aizstājot tīkla informāciju: aireplay -ng -0 2 -a MAC1 -c MAC2 mon0

- Skaitlis "2" ir atbildīgs par nosūtīto pakešu skaitu. Šo skaitu var palielināt vai samazināt, taču paturiet prātā, ka, nosūtot vairāk nekā divas paketes, var tikt konstatēts ievērojams drošības pārkāpums.

- Nomainiet “MAC1” ar kreisāko MAC adresi termināļa fona loga apakšā.

- Nomainiet “MAC2” ar labāko MAC adresi termināļa fona loga apakšā.

- Neaizmirstiet aizstāt "mon0" ar interfeisa nosaukumu, ko atradāt, kad dators meklēja maršrutētājus.

- Komandas piemērs izskatās šādi:

aireplay -ng -0 3 -a 9C: 5C: 8E: C9: AB: C0 -c 64: BC: 0C: 48: 97: F7 mon0

6 Atveriet sākotnējo termināļa logu vēlreiz. Kad esat pabeidzis deauth pakešu nosūtīšanu, atgriezieties fona termināļa logā.

6 Atveriet sākotnējo termināļa logu vēlreiz. Kad esat pabeidzis deauth pakešu nosūtīšanu, atgriezieties fona termināļa logā.  7 Atrodiet rokasspiedienu. Kad redzat WPA rokasspiedienu: tagu un blakus esošo adresi, varat sākt tīkla uzlaušanu.

7 Atrodiet rokasspiedienu. Kad redzat WPA rokasspiedienu: tagu un blakus esošo adresi, varat sākt tīkla uzlaušanu.

Padomi

- Šīs metodes izmantošana, lai pirms servera palaišanas pārbaudītu, vai jūsu Wi-Fi tīklā nav ievainojamību, ir labs veids, kā sagatavot sistēmu šādiem uzbrukumiem.

Brīdinājumi

- Lielākajā daļā valstu ir aizliegts uzlauzt kāda Wi-Fi tīklu bez atļaujas. Veiciet iepriekš minētās darbības tikai tīklā, kas jums pieder vai kura piekrišanu vēlaties pārbaudīt.

- Nosūtot vairāk nekā divas deauth paketes, mērķa dators var avarēt un radīt aizdomas.